政务外网等级保护解决方案

合作方式:技术服务

所属行业:

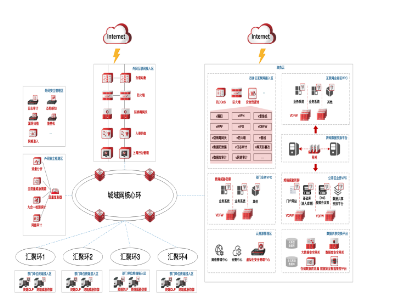

安全技术措施设计

在满足等保2.0的基础上,参照《T/CIIA 005-2019政务网络安全监测平台总体技术要求》等相关行业、团体标准进行设计,结合天融信在政务网络的多年实践,保障政务外网基础设施、政务云等关键节点、关键数据的安全,为“智慧政务”赋能。

安全通信网络设计要点

l在网络边界部署负载均衡,优化出入站路径,实现互联网带宽资源的丰富利用;

l部署上网行为管理,实现对政务人员上网行为的有效监控,对违规行为进行及时发现和阻断;

l部署异常流量管理与抗拒绝服务攻击系统,准确检测出来自外部网络的各种混合复杂的DDoS攻击,并在不影响正常业务流量情况下对潜在攻击精确识别、实时阻断,保障业务连续性;

l关键链路设备双机部署,保证业务高可用。

安全区域边界设计要点

l在互联网出入口部署防火墙,确保所有跨越边界的访问和所有流入、流出的数据均通过其受控接口进行通信、接受安全检查和处理;

l部署入侵防御系统,实时发现和阻止从外部网络发起的网络攻击行为;

l部署防病毒网关,“双杀毒引擎”确保对外部恶意代码进行有效检测和阻断,同时防止内部恶意代码通过互联网出入口扩散到互联网中;

l部署网络准入控制系统,对接入政务外网的设备进行严格接入控制,确保只有合法人员通过合法终端才能使用政务外网中的资源;

l在核心网城域环上、政务云网络中部署网络审计、多合一探针、流量分析等检测类设备,采集政务外网中的资产、漏洞、日志、流量等各类数据,为外网监测、态势分析和态势预测打下数据基础;

l在政务云的区域边界,部署安全资源池,采用软件定义安全架构将安全功能进行云化,形成安全能力快速交付的网元,为不同客户不同业务提供按需、弹性的安全能力;

l在VPC内虚拟机之间,通过分布式防火墙为每一个虚拟机跟外部网络或内部其它虚拟机之间的通信做到精细化微隔离,实现东西向的有效防护。

安全计算环境设计要点

l在终端、服务器和虚拟机上部署终端威胁防御系统,针对国产化、非国产化终端、服务器实现软硬件资产管理、终端行为监管、终端安全防护、非法接入控制、非法外联监控、补丁管理等功能,采用统一策略下发并强制策略执行的机制,实现对网络内部终端系统的管理和维护;

l在终端上部署数据防泄漏,以内容识别为核心,实现终端上重要政务数据的保护,确保数据合规使用,同时防止主动或意外的数据泄漏。

l通过数据安全治理帮助政府数据管理机构解决数据安全顶层设计及管理体系建设的问题。在其组织架构、管理规范、数据风险分析、数据安全策略模型等过程中生成的结果均可以作为数据安全保护建设的主要依据。

l在政务云中部署相应的数据安全设备加强政务外网中政务数据的安全防护能力。通过数据保护(加密、脱敏)和数据泄漏防护(深度识别)保障政务数据安全。在此基础上通过数据安全智能管控平台,全面掌握用户数据库、存储系统,从数据维度获取数据资产情况,针对性的发现相关敏感数据,并对其进行分类分级,从安全角度梳理数据资产,满足符合行业法规的要求。

安全管理中心设计要点

l部署运维安全管理系统,将所有IT组件的管理运维端口,通过策略路由的方式,交由堡垒主机代理。实现运维单点登录,统一管理运维账号,管理运维授权,并对运维操作进行审计记录;

l部署漏洞扫描系统,对全网IT组件(主机操作系统、网络设备、安全设备、数据库、中间件、应用服务等)进行脆弱性发掘,并生成检查报告;

l部署日志审计系统,对资产日志的收集与处理。实现信息资产(网络设备、安全设备、主机、应用及数据库)的日志获取,并通过预置的解析规则实现日志的解析、过滤及聚合,以图表的形势展现在线服务的业务访问情况;

l部署态势分析与安全运营系统,实现威胁分析、安全调查、分析建模等安全事件分析,实时监测政务外网中的资产外联、资产被攻击、资产主动发起攻击、端口扫描、恶意IP违规内联资产、ICMP攻击、DDoS攻击等安全事件,同时从综合态势、威胁态势、通报处置态势、各单位态势、重大事件应急态势等多个维度,针对不同角色的政务人员提供差异化的可视化态势分析结果展示。

客户收益

1、满足国家《网络安全法》、等保2.0等相关法律、标准的合规性要求。

2、切实提升政务外网的安全监测水平,提升外网的监测、协调、防御、处置、应急等能力。

3、为政务上云提供立体化安全防护,有效应对业务云化过程中遇到的安全挑战。

4、促进政务数据安全防护水平,保障数据在不同部门间的安全交换与共享,充分发挥数据价值。